- 快召唤伙伴们来围观吧

- 微博 QQ QQ空间 贴吧

- 文档嵌入链接

- 复制

- 微信扫一扫分享

- 已成功复制到剪贴板

VoLTE涉及网元介绍-SBC

展开查看详情

1 .SBC 简介 张承龙 2014 年 3 月

2 .目录 SBC 产品概述 SBC 主要功能 SBC 关键配置

3 .SBC 产品概述 SBC -- Session Border Controller ,会话边界控制器 已经成为 NGN 和 IMS 域的标准配置产品 也被称为 BAC ( Border access controller ) ,BGW 在 IMS 网络中扮演 ABG (access border gateway) 解决信令媒体 NAT/FW 穿越、安全、互通、 QoS 等问题。

4 .SBC 产品角色的定义 Connectivity 对信令 / 媒体进行地址翻译 ; 支持多种呼叫协议包括 SIP/H323/MGCP/H248 等 支持 NAT 穿越 Security 信令 / 媒体防火墙,网络拓扑隐藏, Dos 保护,信令 / 媒体加密终结 QoS Call Admission Control (CAC) Tos marking 和其他的 class-based 加权队列 基于 sessions 的 Qos 和控制策略 Regulatory 支持紧急呼叫,能够获得 caller 的必要信息; HA 硬件平台高可靠性保证 . 电源冗余 , 主备板冗余 , 双机热备份 ; 对核心网双归属(支持异地容灾) , 链路冗余 ; IWF 网间互联、域间互通 CDR 产生 Call-detail-Record (CDR)

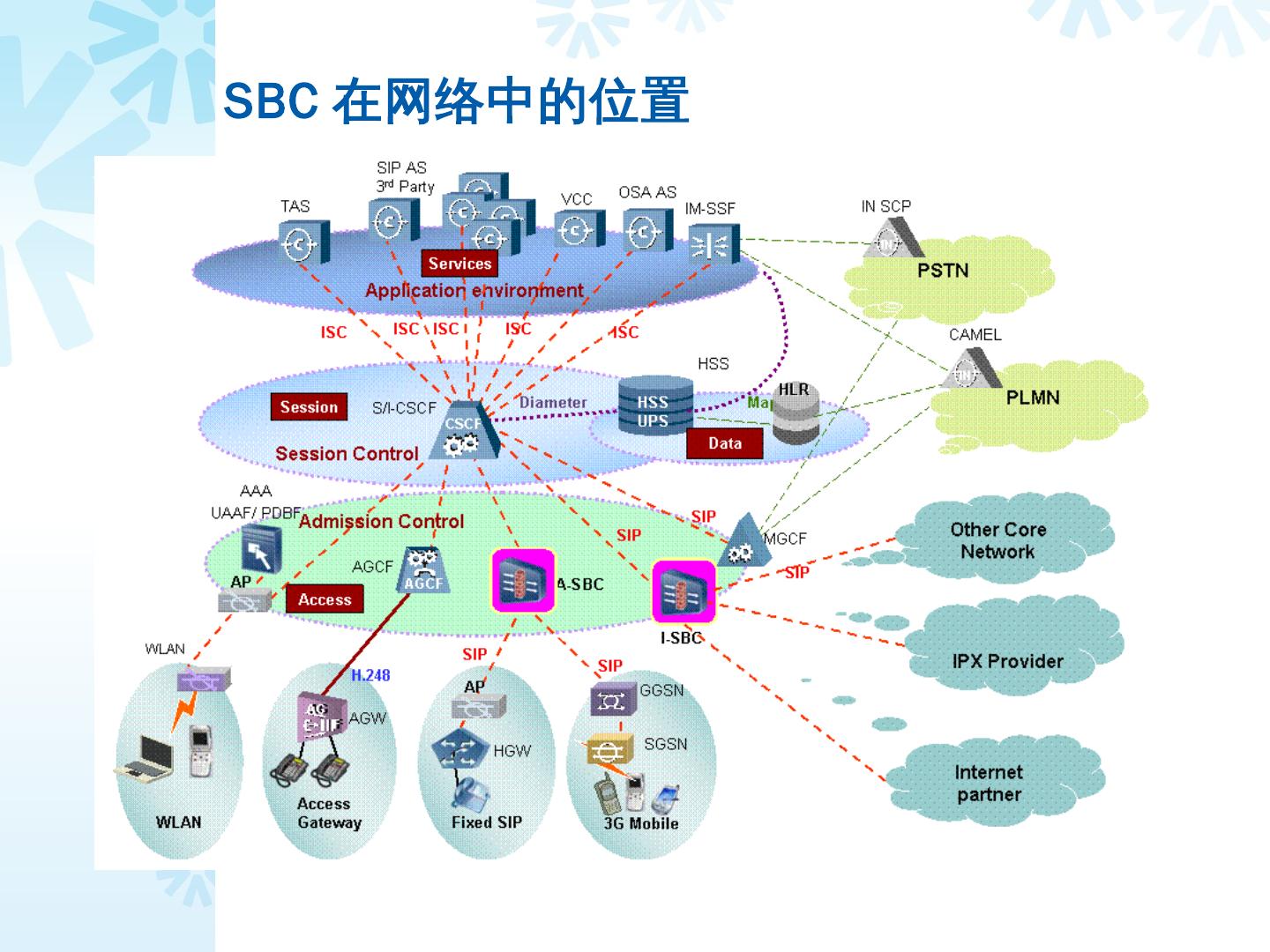

5 .SBC 在网络中的位置

6 .SBC 工作位置: A-SBC: 部署在接入网以及核心网之间 主要提供:呼叫接入控制, NAT 穿越, QoS ,接入安全, 媒体防火墙,媒体代理,编解码转换和计费功能。 I-SBC :部署在不同核心网之间 主要提供 : 协议互通,网络间安全 , QoS , 媒体代理和计费。

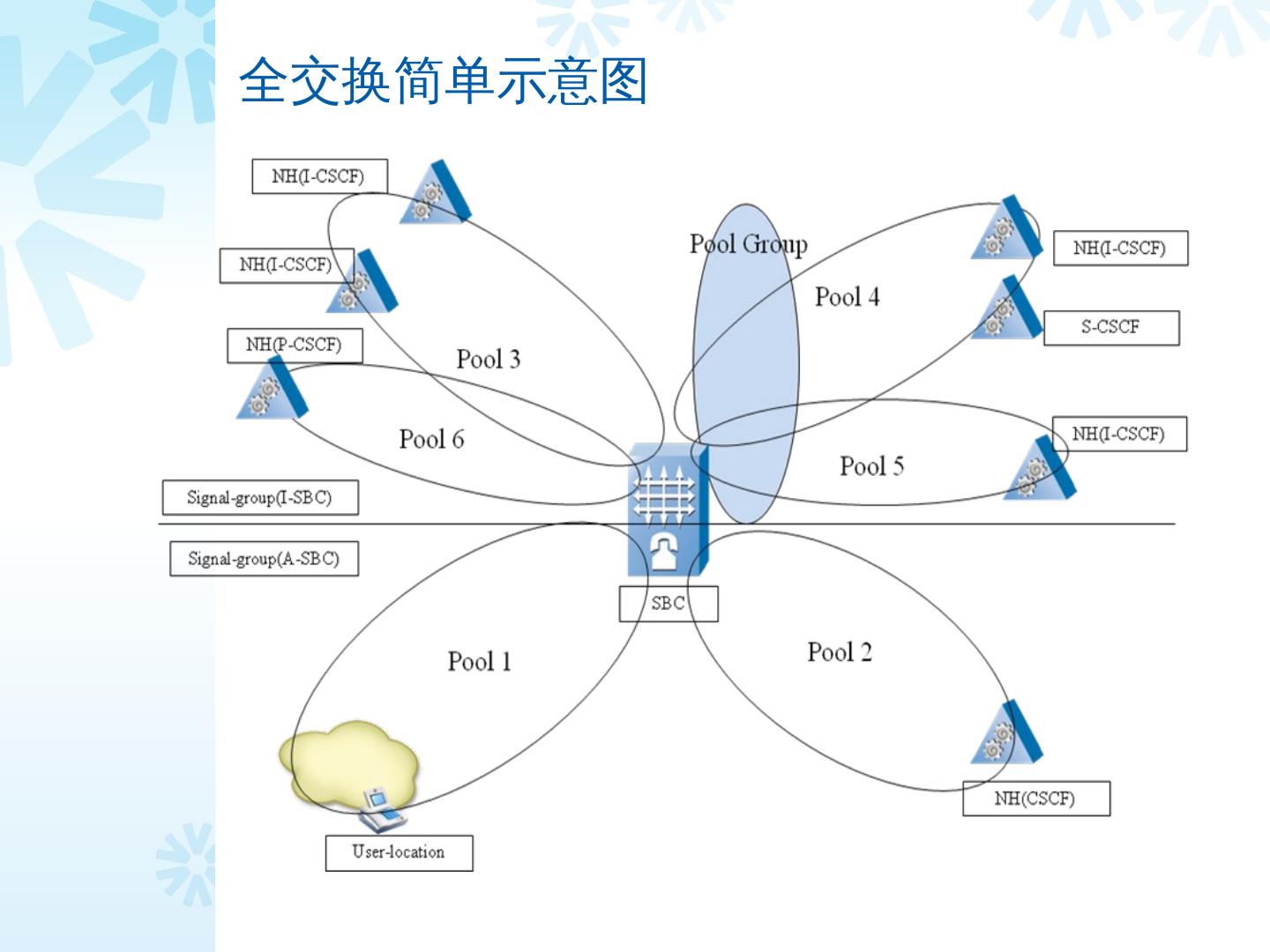

7 .全交换 SBC SBC 全交换 : 与 SBC 连接的任意两个网络均可以 通过 SBC 进行互通 。 全交换架构下,各个网络的路由通过号码分析来获取

8 .全交换 简单示意图

9 .全交换 简单示意图

10 .主要功能:信令媒体转换 1. 支持 H.248 /SIP/H323/MGCP 协议地址转换; 2. 语音地址转换; 3. 视频地址转换; 4.T.38/T.30 传真地址转换;

11 .收到的消息: REGISTER sip: 100.100.10.80 SIP/2.0 Via: SIP/2.0/UDP 100.100.10.13:5060;branch=z9hG4bK0ba16d1a53ea To: "55551000"<sip:55551000@ 100.100.10.80 > From: "55551000"<sip:55551000@ 100.100.10.80 >;tag=d0a6464-152958778239053e8 Call-ID: 5e8153b73f653e9-d0a6464@100.100.10.13 CSeq : 21103 REGISTER Contact: sip:55551000@ 100.100.10.13:5060 Expires:3600 转发的消息: REGISTER sip: 201.201.1.1 SIP/2.0 Via: SIP/2.0/UDP 201.201.1.13:5060;branch=z9hG4bK81c309cf8465efd6 To: "55551000"<sip:55551000@ 201.201.1.1 > From: "55551000"<sip:55551000@ 201.201.1.1 >;tag=d0a6464-152958778239053e8 Call-ID: 5e8153b73f653e9-d0a6464@100.100.10.13 CSeq : 21103 REGISTER Contact: sip:55551000@ 201.201.1.13:5060 Expires:3600 SIP 注册信令处理

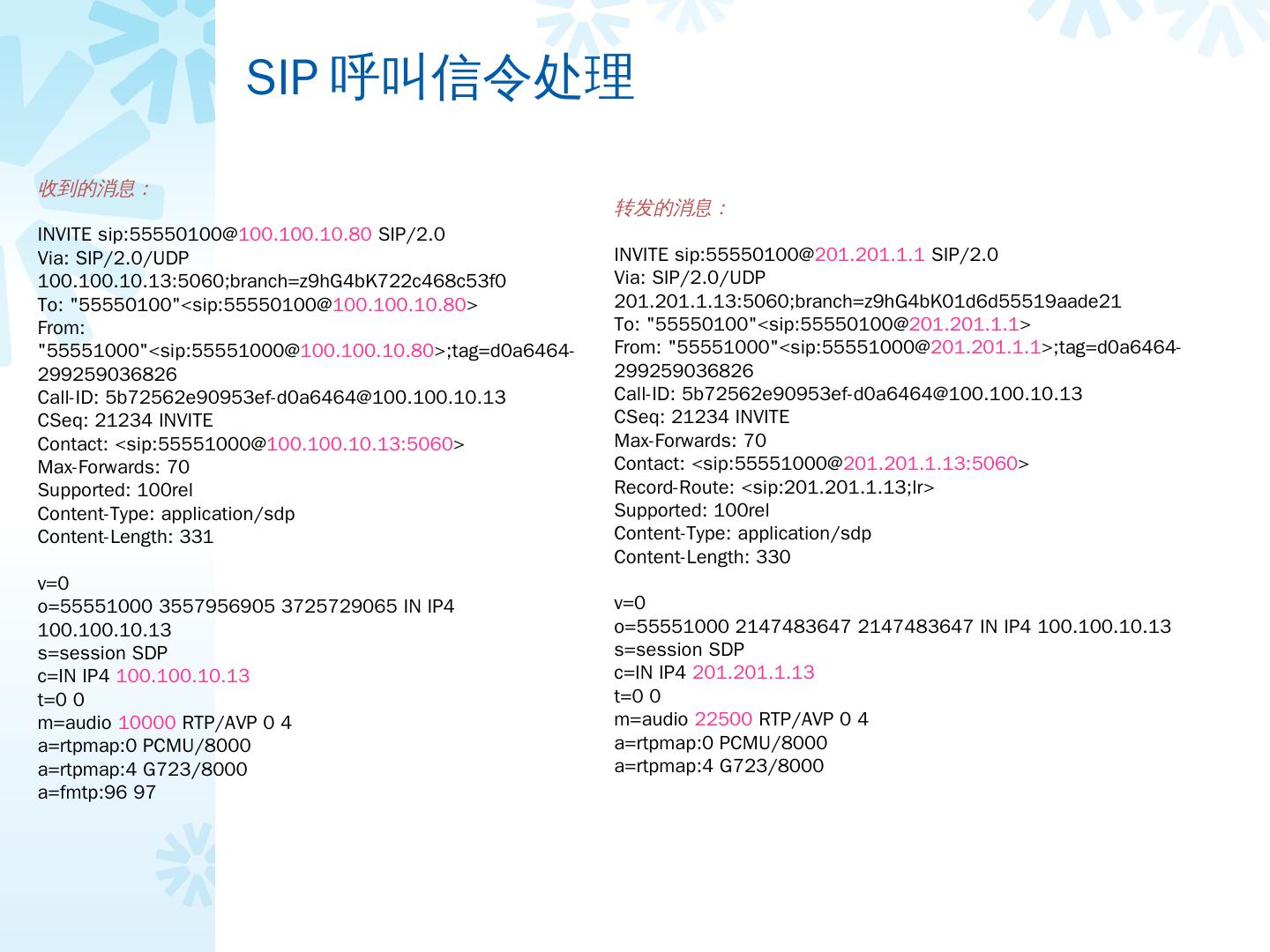

12 .SIP 呼叫信令处理 收到的消息: INVITE sip:55550100@ 100.100.10.80 SIP/2.0 Via: SIP/2.0/UDP 100.100.10.13:5060;branch=z9hG4bK722c468c53f0 To: "55550100"<sip:55550100@ 100.100.10.80 > From: "55551000"<sip:55551000@ 100.100.10.80 >;tag=d0a6464-299259036826 Call-ID: 5b72562e90953ef-d0a6464@100.100.10.13 CSeq : 21234 INVITE Contact: <sip:55551000@ 100.100.10.13:5060 > Max-Forwards: 70 Supported: 100rel Content-Type: application/ sdp Content-Length: 331 v=0 o=55551000 3557956905 3725729065 IN IP4 100.100.10.13 s=session SDP c=IN IP4 100.100.10.13 t=0 0 m=audio 10000 RTP/AVP 0 4 a=rtpmap:0 PCMU/8000 a=rtpmap:4 G723/8000 a=fmtp:96 97 转发的消息: INVITE sip:55550100@ 201.201.1.1 SIP/2.0 Via: SIP/2.0/UDP 201.201.1.13:5060;branch=z9hG4bK01d6d55519aade21 To: "55550100"<sip:55550100@ 201.201.1.1 > From: "55551000"<sip:55551000@ 201.201.1.1 >;tag=d0a6464-299259036826 Call-ID: 5b72562e90953ef-d0a6464@100.100.10.13 CSeq : 21234 INVITE Max-Forwards: 70 Contact: <sip:55551000@ 201.201.1.13:5060 > Record-Route: <sip:201.201.1.13;lr> Supported: 100rel Content-Type: application/ sdp Content-Length: 330 v=0 o=55551000 2147483647 2147483647 IN IP4 100.100.10.13 s=session SDP c=IN IP4 201.201.1.13 t=0 0 m=audio 22500 RTP/AVP 0 4 a=rtpmap:0 PCMU/8000 a=rtpmap:4 G723/8000

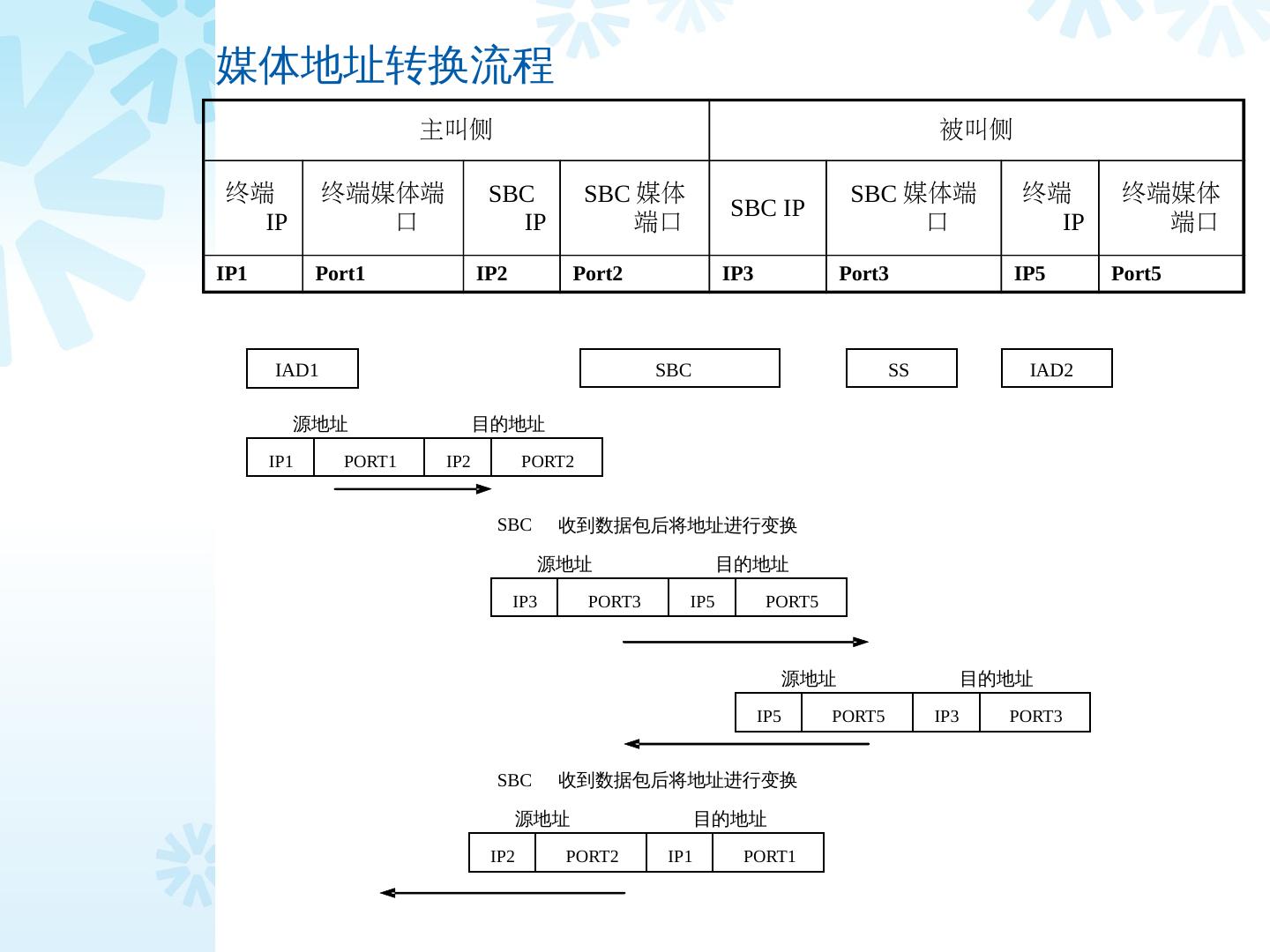

13 .媒体地址转换流程 主叫侧 被叫侧 终端 IP 终端媒体端口 SBC IP SBC 媒体端口 SBC IP SBC 媒体端口 终端 IP 终端媒体端口 IP1 Port1 IP2 Port2 IP3 Port3 IP5 Port5 IAD1 SBC SS IP1 PORT1 源地址 IP2 PORT2 目的地址 SBC 收到数据包后将地址进行变换 IP3 PORT3 源地址 IP5 PORT5 目的地址 IP5 PORT5 源地址 IP3 PORT3 目的地址 SBC 收到数据包后将地址进行变换 IP2 PORT2 源地址 IP1 PORT1 目的地址 IAD2

14 .主要功能:安全防护 拦截异常信令功能 : 异常消息检测:对于非法消息予以丢弃 ; 未注册用户的非注册消息予以丢弃 DOS 攻击发现和防护 : 发现异常流量识别攻击 ; 支持黑名单屏蔽非法用户 : 提供安全日志功能 提供信令跟踪功能

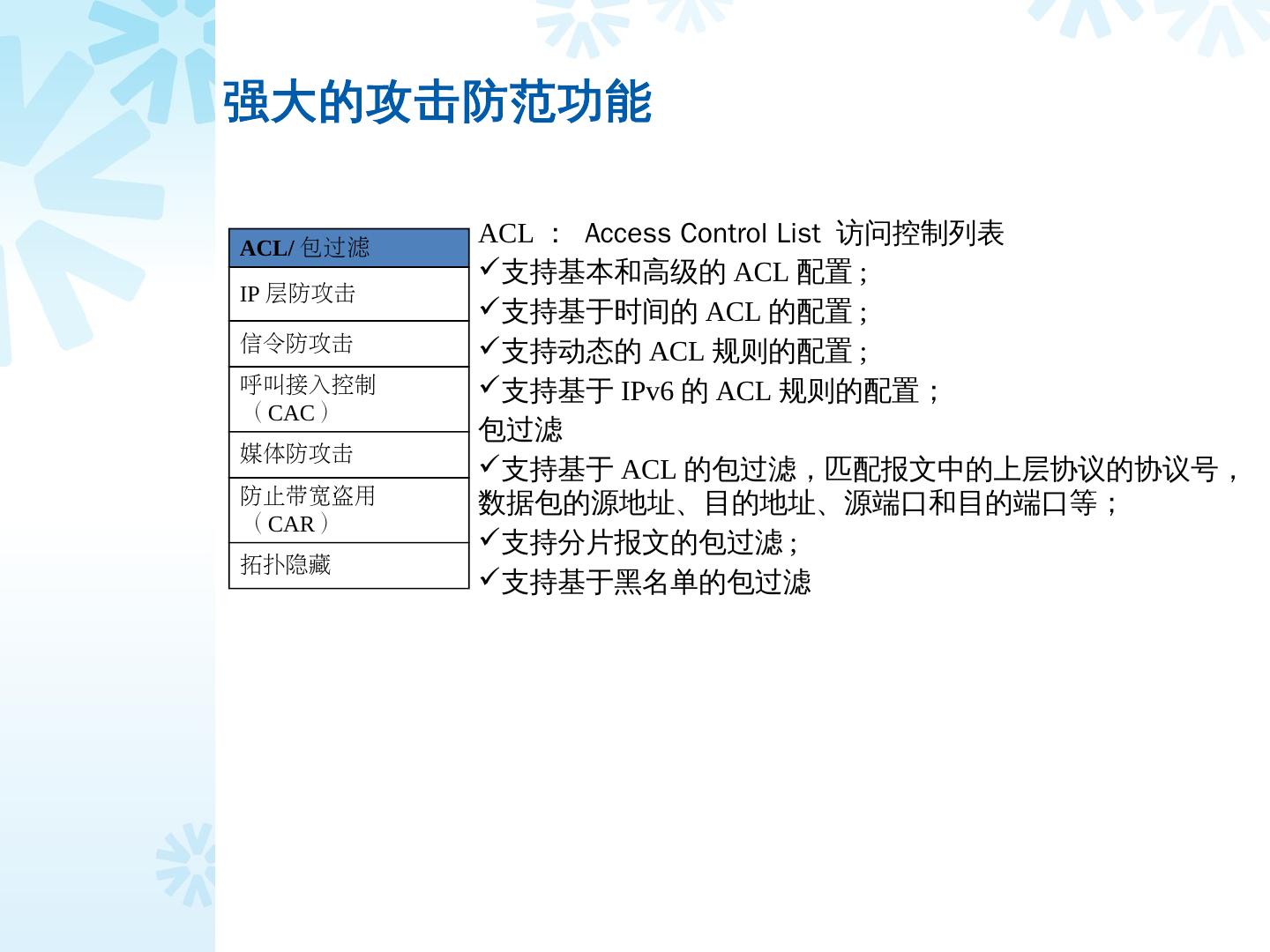

15 .强大的攻击防范功能 ACL/ 包过滤 IP 层防攻击 信令防攻击 呼叫接入控制( CAC ) 媒体防攻击 防止带宽盗用( CAR ) 拓扑隐藏 ACL : Access Control List 访问控制列表 支持基本和高级的 ACL 配置 ; 支持基于时间的 ACL 的配置 ; 支持动态的 ACL 规则的配置 ; 支持基于 IPv6 的 ACL 规则的配置; 包过滤 支持基于 ACL 的包过滤,匹配报文中的上层协议的协议号,数据包的源地址、目的地址、源端口和目的端口等; 支持分片报文的包过滤 ; 支持基于黑名单的包过滤

16 .IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用( CAR ) 拓扑隐藏 IP spoofing 防攻击 Land 防攻击: TCP SYN 包的源地址和目标地址都配置成受害者的 IP 地址 Smurf 防攻击 : ICMP 应答请求报文,目标地址为广播地址,源地址改为受害主机 Syn Flood 防攻击: 大量半链接攻击 UDP Flood 防攻击 Port Scan 防攻击 TCP Invalid Flag 防攻击 Ping Of Death 防攻击 IP Fragments 防攻击 安全特性 – IP 层

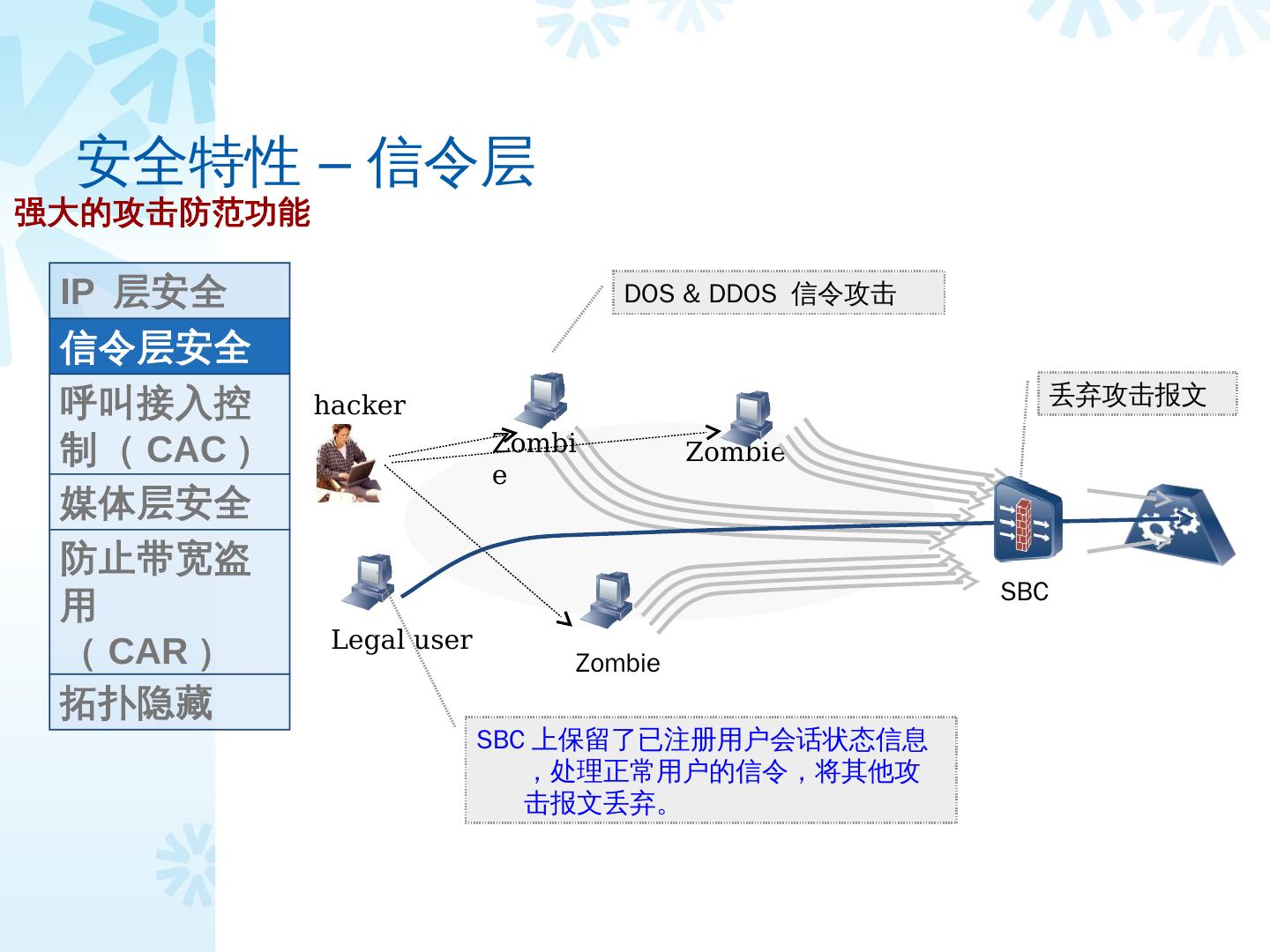

17 .安全特性 – 信令层 hacker Zombie Zombie SBC Zombie Legal user SBC 上保留了已注册用户会话状态信息,处理正常用户的信令,将其他攻击报文丢弃 。 DOS & DDOS 信令攻击 丢弃攻击报文 IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用 ( CAR ) 拓扑隐藏 强大的攻击防范功能

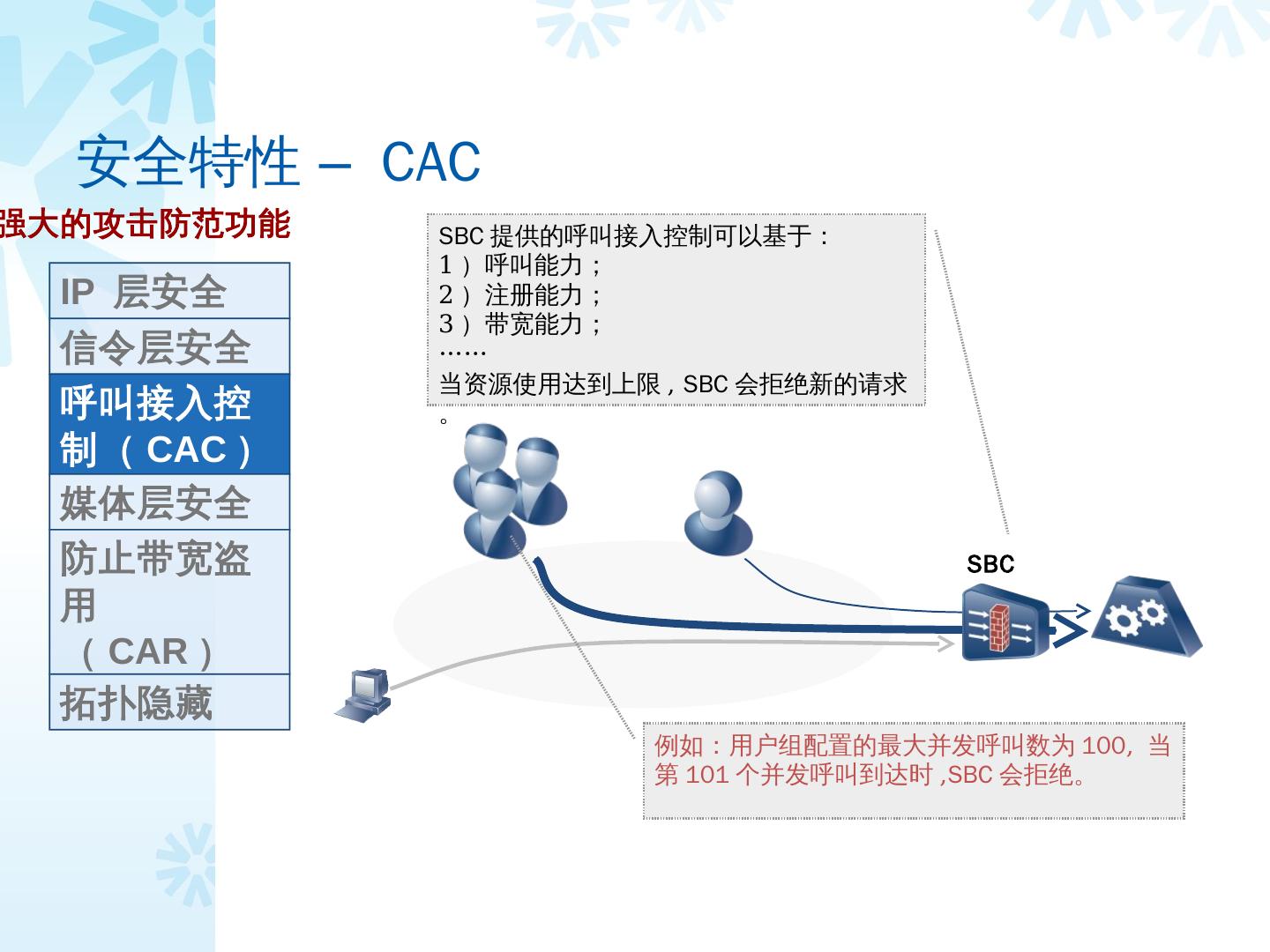

18 .安全特性 – CAC SBC SBC 提供的呼叫接入控制可以基于: 1 )呼叫能力; 2 )注册能力; 3 )带宽能力; …… 当资源使用达到上限 , SBC 会拒绝新的请求。 例如:用户组配置的最大并发呼叫数为 100 , 当第 101 个并发呼叫到达时 , SBC 会拒绝。 IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用 ( CAR ) 拓扑隐藏 强大的攻击防范功能

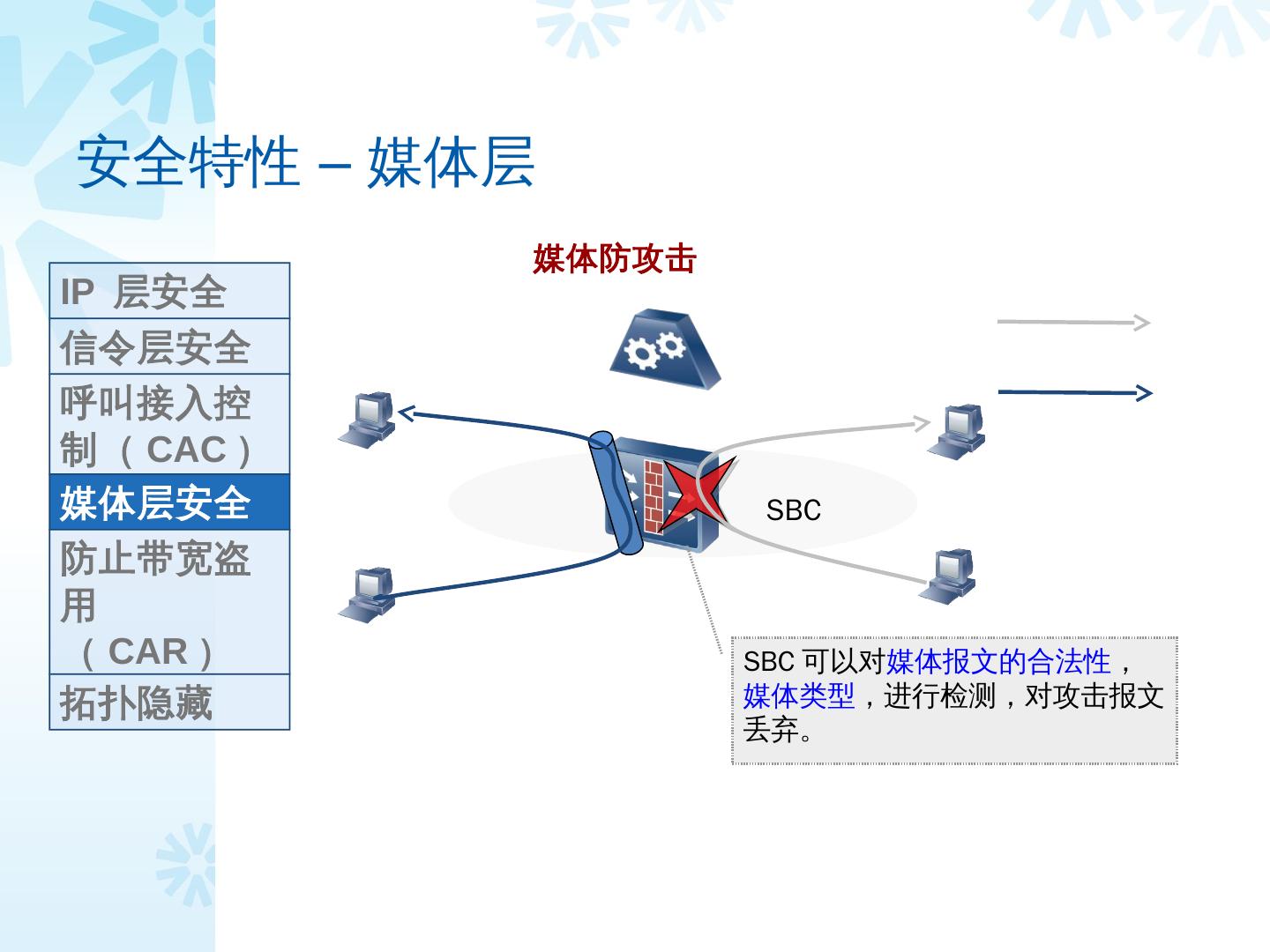

19 .安全特性 – 媒体层 SBC SBC 可以对 媒体报文的合法性 , 媒体类型 ,进行检测,对攻击报文丢弃。 IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用 ( CAR ) 拓扑隐藏 媒体防攻击

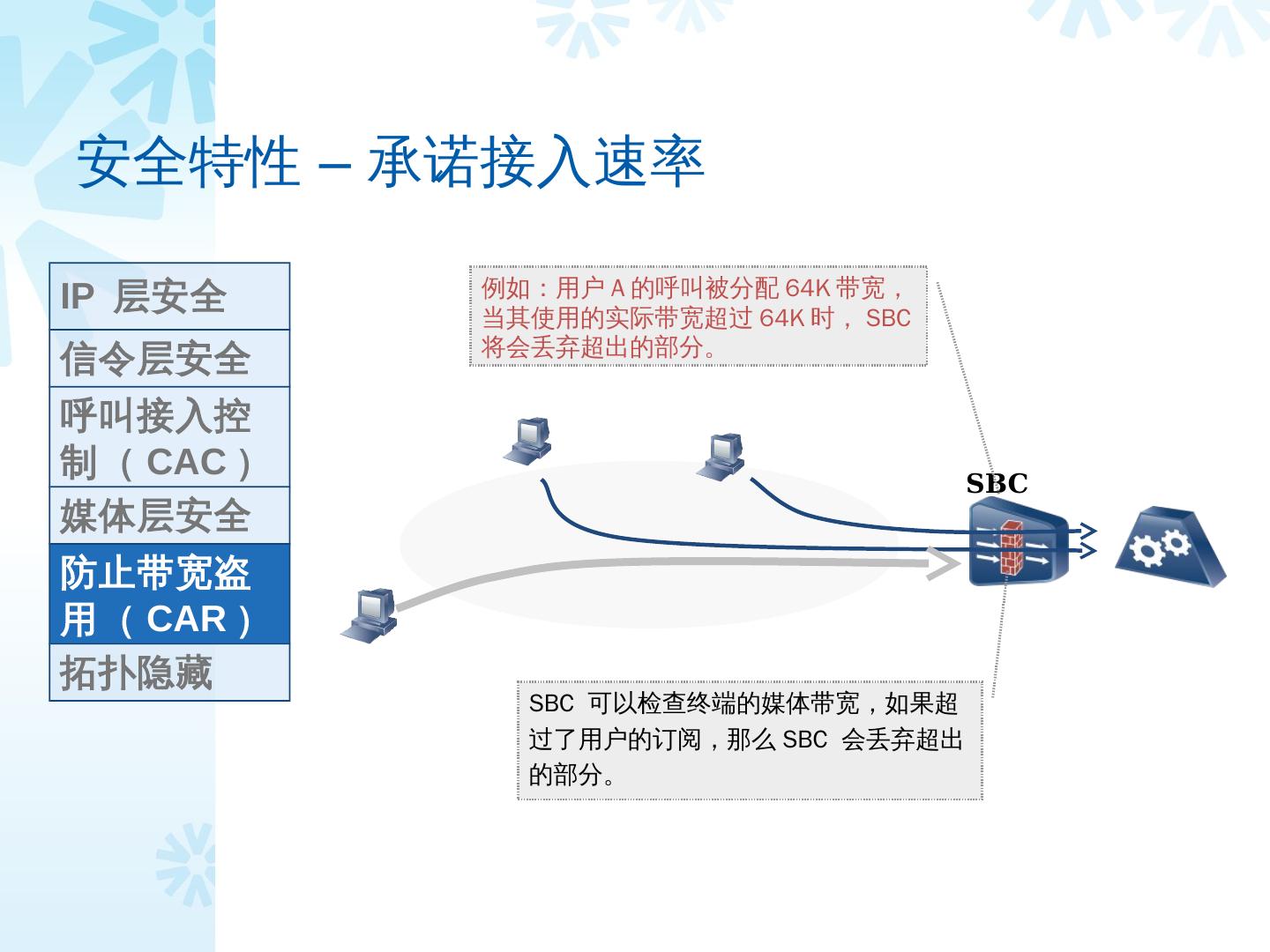

20 .安全特性 – 承诺接入速率 SBC 可以检查终端的媒体带宽,如果超过了用户的订阅,那么 SBC 会丢弃超出的部分。 SBC 例如:用户 A 的呼叫被分配 64K 带宽,当其使用的实际带宽超过 64K 时, SBC 将会丢弃超出的部分。 IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用( CAR ) 拓扑隐藏

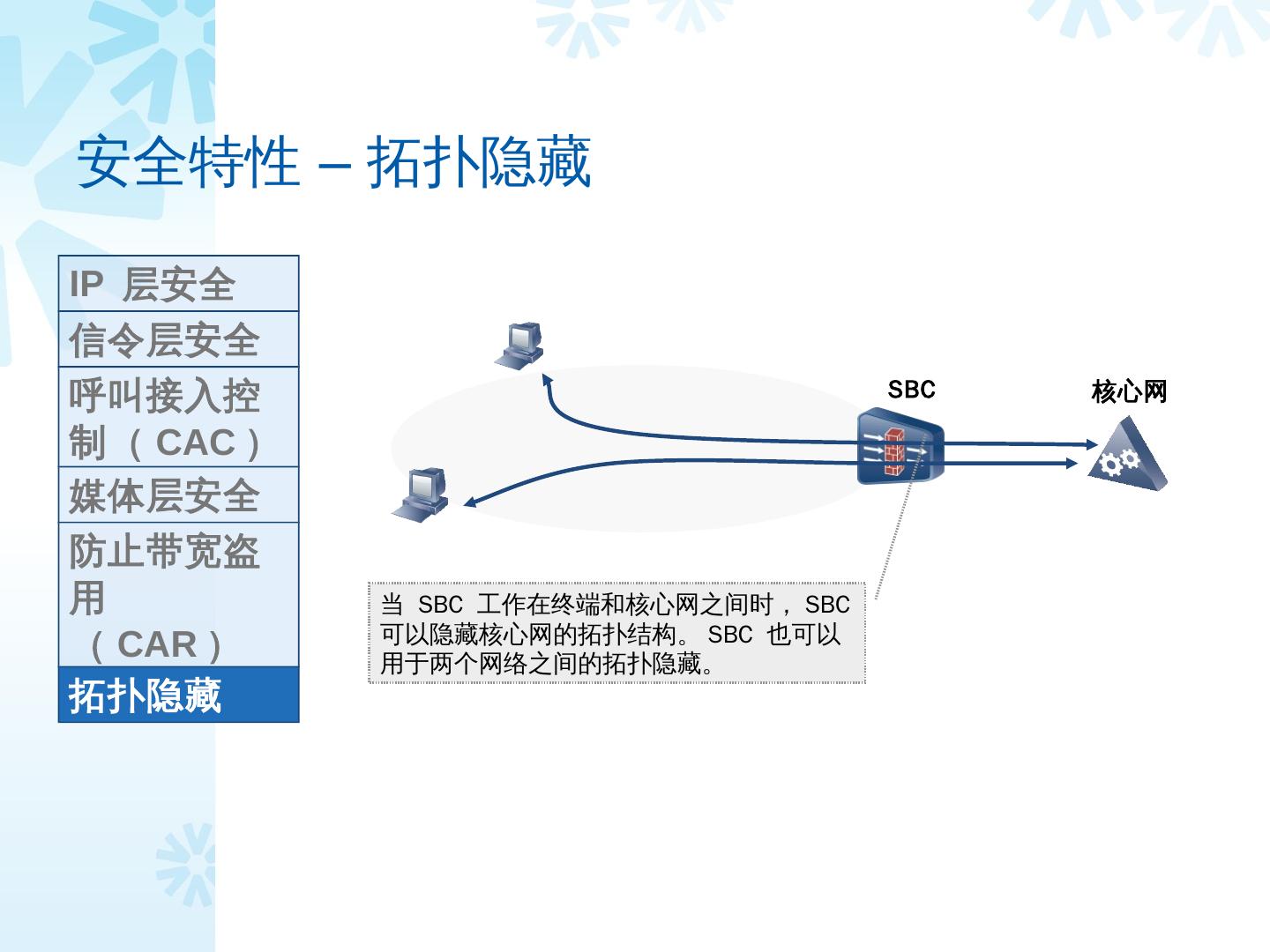

21 .安全特性 – 拓扑隐藏 SBC 核心网 当 SBC 工作在终端和核心网之间时, SBC 可以隐藏核心网的拓扑结构。 SBC 也可以用于两个网络之间的拓扑隐藏。 IP 层安全 信令层安全 呼叫接入控制( CAC ) 媒体层安全 防止带宽盗用 ( CAR ) 拓扑隐藏

22 .主要功能: Qos 标记 支持 802.1p 、 DiffServ 支持 DSCP 标记功能 支持将信令、媒体分别标记 支持用户侧和核心网侧分别标记 可以为紧急呼叫和 VIP 名单用户打较高优先级标签

23 .主要功能:计费 提供注册、呼叫的实时 CDR 记录 记录呼叫的相关媒体信息: 媒体带宽、媒体包数、媒体字节数、媒体类型(音频、视频)

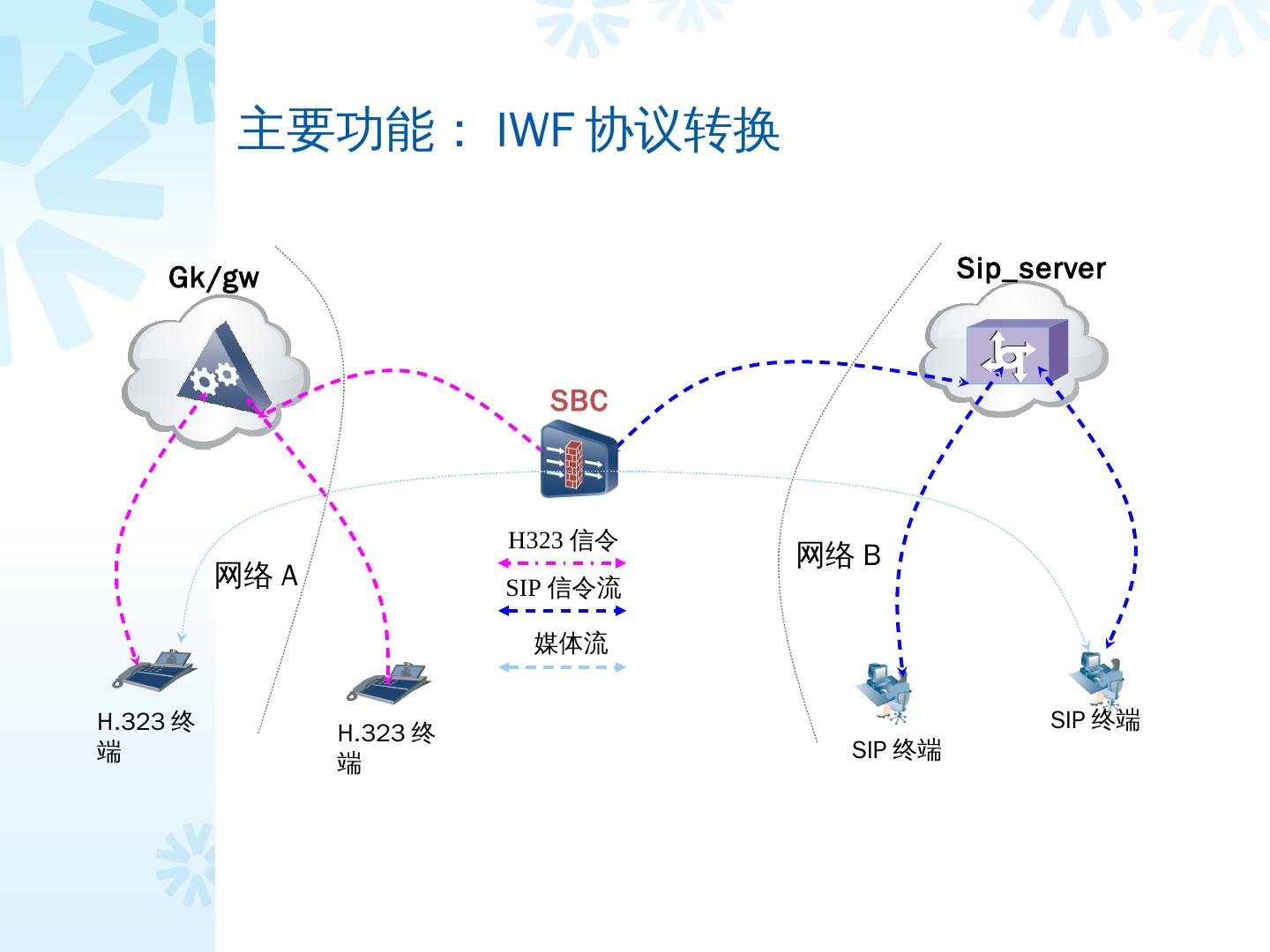

24 .主要功能: IWF 协议转换 H.323 终端 SIP 终端 H323 信令 SIP 信令流 Gk/gw Sip_server 网络 A SBC H.323 终端 SIP 终端 媒体流 网络 B

25 .主要功能: IWF 协议转换 H.323 终端 SIP 终端 H323 信令 SIP 信令流 Gk/gw Sip_server 网络 A SBC H.323 终端 SIP 终端 媒体流 网络 B

26 .1. 系统参数配置 包括主机名,接口 地址 ,系统时间,路由 ( 要 保证 SBC 与其 他网 元路由 可达 ) ,用户名 / 密码, license 等 SBC 关键 配置

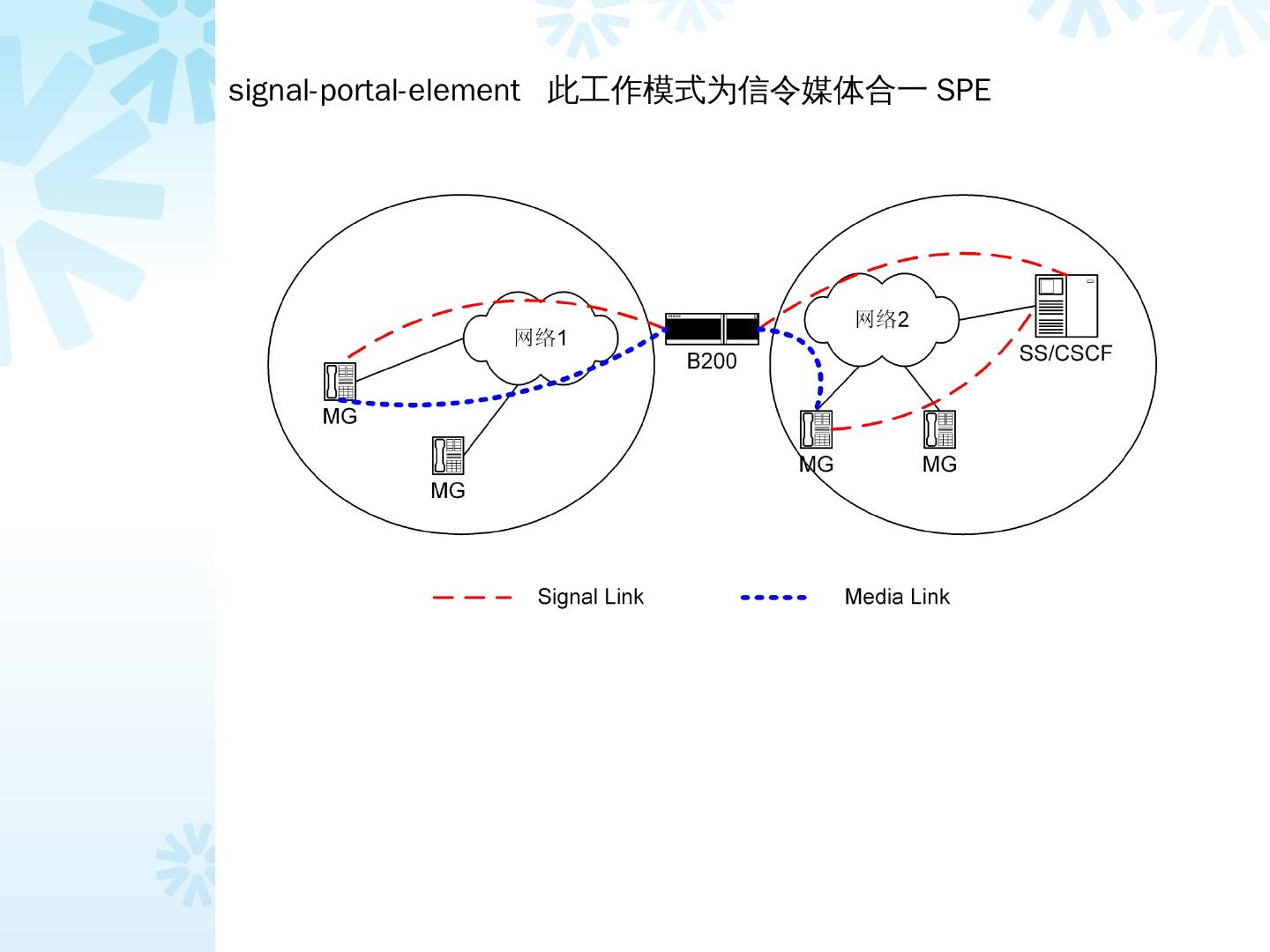

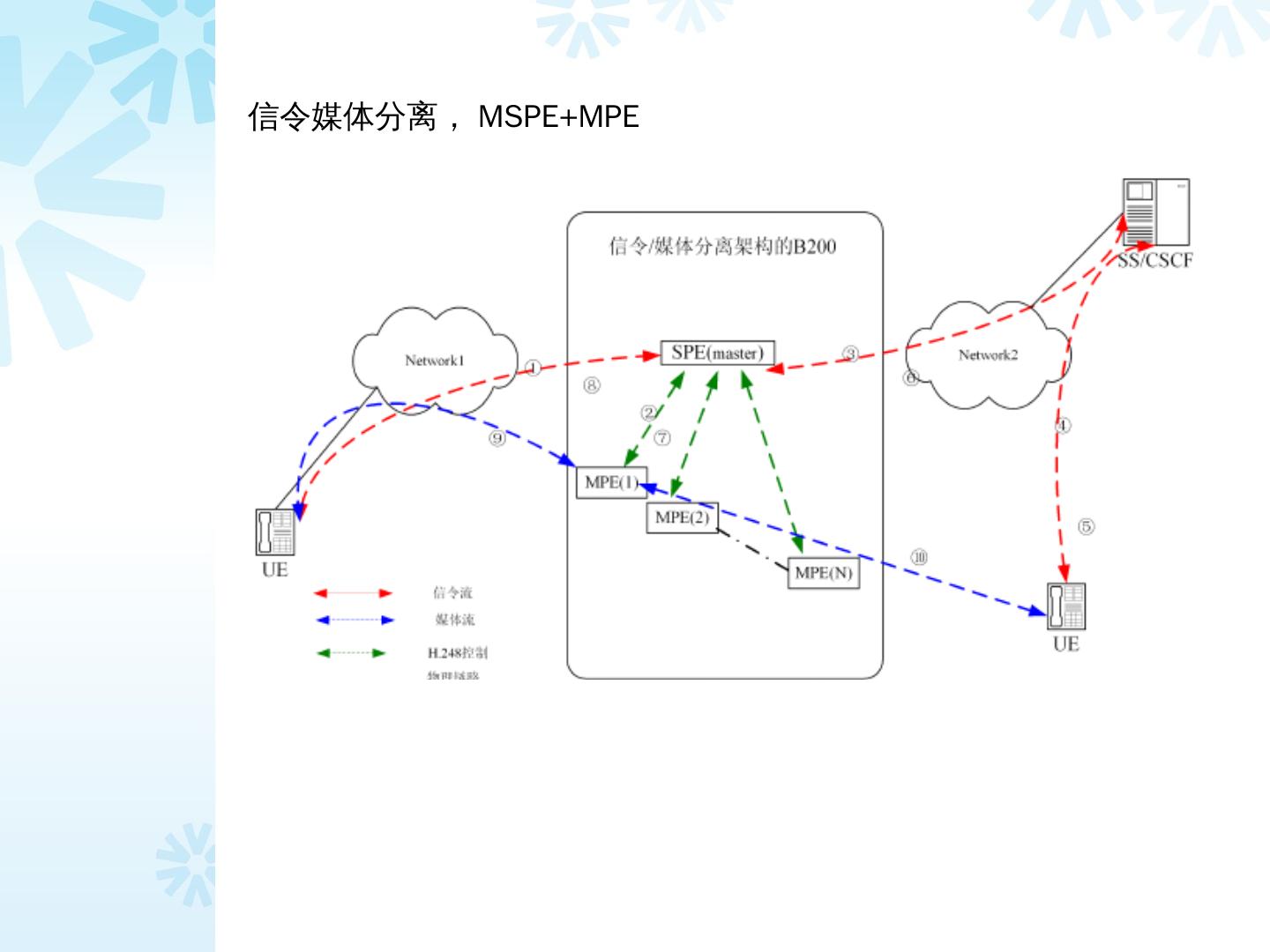

27 .2. 业务参数配置 1 )配置工作模式 单个物理 SBC 实体的工作模式有 MSPE 、 SPE 以及 MPE 三种。 MSPE 、 SPE 负责在信令层面连接终端和 CSCF ,并通过 Ia 接口对网络中的其他 MPE 设备进行控制和管理。 signal-portal-element 此工作模式为信令媒体合一 SPE multi-signal-portal-element 信令媒体分离方式时 MSPE 提供大容量的性能 media-portal-element 适用于信令媒体分离方式 MPE

28 .signal-portal-element 此工作模式为信令媒体合一 SPE

29 .信令媒体分离, MSPE+MPE